Diferencia entre revisiones de «Honeypots»

| (No se muestran 5 ediciones intermedias de 3 usuarios) | |||

| Línea 1: | Línea 1: | ||

| − | + | Un '''honeypots''' (“tarro de miel”), también llamado equipo trampa, es un software o conjunto de computadores cuya intención es atraer a atacantes, simulando ser sistemas vulnerables o débiles a los ataques. | |

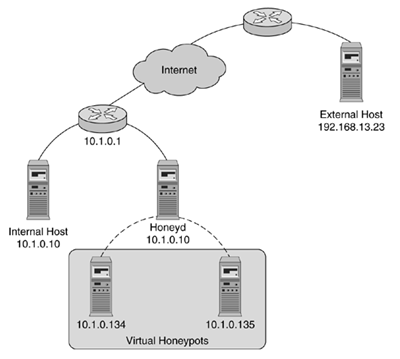

| − | [[Archivo:honeypots.png|200px|frame|derecha| | + | [[Archivo:honeypots.png|200px|frame|derecha|Esquema de un honeypot en una red local]] |

| + | |||

| + | Es una '''herramienta de seguridad informática''' utilizada para recoger información sobre los atacantes y sus técnicas. Los honeypots pueden distraer a los atacantes de las máquinas más importantes del sistema y advertir rápidamente al administrador del sistema de un ataque, además de permitir un examen en profundidad del atacante, durante y después del ataque al honeypots. | ||

| − | + | Algunos honeypots son programas que se limitan a simular sistemas operativos no existentes en la realidad y se les conoce como honeypots de baja interacción y son usados fundamentalmente como medida de seguridad. | |

| − | + | Otros sin embargo trabajan sobre sistemas operativos reales y son capaces de reunir mucha más información; sus fines suelen ser de investigación y se los conoce como honeypots de alta interacción. | |

| − | + | ==Clasificación de los honeypots== | |

| + | La mejor manera de diferenciar estos tipos de aplicaciones es por la '''interactividad'''. Es decir, hasta qué nivel deja interactuar al atacante con el Honeypot. Entonces clasificamos, según este factor por: | ||

| − | + | * '''Baja interacción.''' | |

| − | + | ||

| − | + | Son utilizados normalmente como una herramienta de seguridad y prevención , su despliegue intenta emular un sistema operativo o una o varias aplicaciones. | |

| − | + | '''Ventajas:''' simplicidad, facilidad de uso y mantenimiento con un riesgo mínimo. | |

| − | == | + | '''Desventajas:''' información obtenida muy limitada , fácilmente detectables. |

| − | + | ||

| − | * | + | Entre ellos encontramos : Specter, Honeyd, y KFSensor. |

| − | * | + | |

| + | * '''Alta interacción.''' | ||

| + | |||

| + | A diferencia de los de baja interacción , este tipo de honeypots implica sistemas operativos y aplicaciones reales , es decir , montadas sobre hardware real. | ||

| + | |||

| + | '''Ventajas:''' Mayor cantidad de información obtenida , esta información puede ser utilizada para conocer cómo ha actuado el atacante y su interacción con el sistema. | ||

| + | |||

| + | '''Desventajas:''' las retracciones al posible atacante son menores y mayor el compromiso real del sistema. | ||

| + | |||

| + | Otros tipos de honeypots: | ||

| + | |||

| + | * '''Producción.''' Son fáciles de desplegar y mantener pero la información que capturan es mínima. | ||

| + | |||

| + | * '''Investigación.''' Son complejos de desplegar y mantener, pero capturan muchísimas más información que los de producción. | ||

| + | |||

| + | * '''Puros.''' Es un sistema de producción completo que actúa como cebo. Monitorizan en el enlace de la red. | ||

| + | |||

| + | * '''Honeynet.''' Conjunto de honeypots de alta interacción. Este tipo de honeypots actúa sobre toda la red. | ||

| + | |||

| + | ==Dónde colocar el honeypot== | ||

| + | Básicamente hay dos formas de ubicar el honeypot: | ||

| + | * En un entorno cerrado, aislado y separado de cualquier sistema de producción. | ||

| + | * Dentro de una red o entorno real de producción. De esta forma tenemos que reforzar y afinar las medidas de seguridad en el acceso a los sistemas honeypots. | ||

| + | |||

| + | Tambien podemos usarlo cuando estan intentando atacar algun servidor casero o intentan entrar en nuestro router. | ||

| + | Para ello podemos usar un ordenador, hacer que funcione como un router con el mismo nombre que nuestra wifi. Los atacantes se conectaran a nuestro ordenador y tendremos el control sobre ellos ya que es como hacer un Man in the Middle. En este momento, podemos cortarle la conexion a internet a traves de nuestro ordenador o por seguridad, cambiarle el nombre y la contraseña a nuestro router. | ||

Última revisión de 12:21 31 ene 2018

Un honeypots (“tarro de miel”), también llamado equipo trampa, es un software o conjunto de computadores cuya intención es atraer a atacantes, simulando ser sistemas vulnerables o débiles a los ataques.

Es una herramienta de seguridad informática utilizada para recoger información sobre los atacantes y sus técnicas. Los honeypots pueden distraer a los atacantes de las máquinas más importantes del sistema y advertir rápidamente al administrador del sistema de un ataque, además de permitir un examen en profundidad del atacante, durante y después del ataque al honeypots.

Algunos honeypots son programas que se limitan a simular sistemas operativos no existentes en la realidad y se les conoce como honeypots de baja interacción y son usados fundamentalmente como medida de seguridad.

Otros sin embargo trabajan sobre sistemas operativos reales y son capaces de reunir mucha más información; sus fines suelen ser de investigación y se los conoce como honeypots de alta interacción.

Clasificación de los honeypots

La mejor manera de diferenciar estos tipos de aplicaciones es por la interactividad. Es decir, hasta qué nivel deja interactuar al atacante con el Honeypot. Entonces clasificamos, según este factor por:

- Baja interacción.

Son utilizados normalmente como una herramienta de seguridad y prevención , su despliegue intenta emular un sistema operativo o una o varias aplicaciones.

Ventajas: simplicidad, facilidad de uso y mantenimiento con un riesgo mínimo.

Desventajas: información obtenida muy limitada , fácilmente detectables.

Entre ellos encontramos : Specter, Honeyd, y KFSensor.

- Alta interacción.

A diferencia de los de baja interacción , este tipo de honeypots implica sistemas operativos y aplicaciones reales , es decir , montadas sobre hardware real.

Ventajas: Mayor cantidad de información obtenida , esta información puede ser utilizada para conocer cómo ha actuado el atacante y su interacción con el sistema.

Desventajas: las retracciones al posible atacante son menores y mayor el compromiso real del sistema.

Otros tipos de honeypots:

- Producción. Son fáciles de desplegar y mantener pero la información que capturan es mínima.

- Investigación. Son complejos de desplegar y mantener, pero capturan muchísimas más información que los de producción.

- Puros. Es un sistema de producción completo que actúa como cebo. Monitorizan en el enlace de la red.

- Honeynet. Conjunto de honeypots de alta interacción. Este tipo de honeypots actúa sobre toda la red.

Dónde colocar el honeypot

Básicamente hay dos formas de ubicar el honeypot:

- En un entorno cerrado, aislado y separado de cualquier sistema de producción.

- Dentro de una red o entorno real de producción. De esta forma tenemos que reforzar y afinar las medidas de seguridad en el acceso a los sistemas honeypots.

Tambien podemos usarlo cuando estan intentando atacar algun servidor casero o intentan entrar en nuestro router. Para ello podemos usar un ordenador, hacer que funcione como un router con el mismo nombre que nuestra wifi. Los atacantes se conectaran a nuestro ordenador y tendremos el control sobre ellos ya que es como hacer un Man in the Middle. En este momento, podemos cortarle la conexion a internet a traves de nuestro ordenador o por seguridad, cambiarle el nombre y la contraseña a nuestro router.