Diferencia entre revisiones de «Ataque Man-in-the-middle»

| Línea 5: | Línea 5: | ||

[[File:AtaqueMitM.png|right|alt=Example alt text|Ataque MITM]] | [[File:AtaqueMitM.png|right|alt=Example alt text|Ataque MITM]] | ||

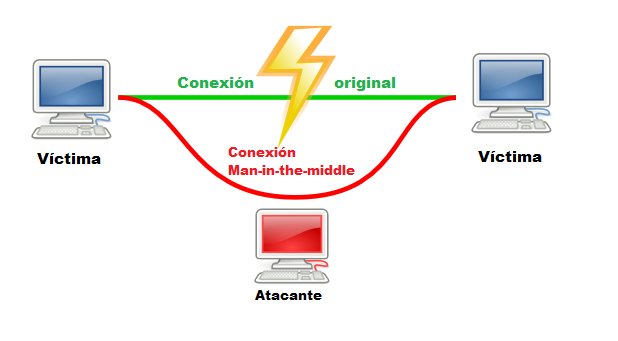

| − | Un '''ataque Man-in-the-middle'''(Mitm) o traducido ataque de "hombre en el medio" es un ataque a la comunicación entre dos puntos donde un intermediario(atacante) desvía esta comunicación a través suya sin que nadie se percate de su presencia, de esta manera tiene el poder de leer o alterar los mensajes entre estos dos puntos. | + | Un '''ataque Man-in-the-middle'''(Mitm) o traducido ataque de "hombre en el medio" es un ataque a la comunicación entre dos puntos donde un intermediario (atacante) desvía esta comunicación a través suya sin que nadie se percate de su presencia, de esta manera tiene el poder de leer o alterar los mensajes entre estos dos puntos. |

| − | Este tipo de ataque se enfoca fundamentalmente a redes LAN. El ataque | + | Este tipo de ataque se enfoca fundamentalmente a redes LAN, abusando del protocolo ARP. El ataque se produce conectándose a la red privada y enviando mensajes ARP con las direcciones MAC falseadas. Así modificamos las tablas ARP tanto de la puerta de enlace como de la máquina víctima: al primero le hacemos creer que somos la víctima y al segundo que somos la puerta de enlace, de modo que todo el tráfico entre las dos máquinas pasa por nosotros. A pesar de que ARP es el protocolo más usado para ataques MITM, también se pueden usar otros como DHCP, ICMP o DNS (DNS spoofing), siendo este último el segundo más utilizado y ya dirigido a ataques en Internet (normalmente para realizar phishing). |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

== ¿Cómo protegerse?== | == ¿Cómo protegerse?== | ||

---- | ---- | ||

| − | + | Para saber cómo protegerse de este tipo de ataques hay que comprender que el tráfico interceptado no podrá ser leído si utilizamos algún tipo de cifrado (a menos que sea un cifrado muy simple y pueda ser roto). De este modo en Internet tenemos el protocolo HTTPS, el cual se sustenta sobre el algoritmo de cifrado SSL. SSL utiliza un sistema de claves asimétricas, generando de manera "aleatoria" un par de claves pública/privada para cada conexión. Así, aunque el atacante consiga interceptar nuestro tráfico no podrá descifrarlo al desconocer la clave privada del receptor, manteniendo a salvo nuestras comunicaciones. | |

| − | + | También hay que prestar atención a la hora de navegar en ciertas webs a las que suministramos información sensible (datos personales, números de cuenta bancaria, etc) por si hubieran sido suplantadas. Para cercionarnos solo debemos mirar a la izquierda de la barra de direcciones del navegador, donde deberá aparecer tanto el candado de HTTPS como una validación del certificado SSL expedido a dicha página web. | |

| − | + | Por último y no por ello menos importante, debemos mantener actualizados nuestros equipos, en concreto los navegadores, asegurándonos así que contamos con las últimas implementaciones en seguridad (como HSTS), dificultando así la tarea del atacante. | |

Revisión de 21:52 19 ene 2017

MITM ¿Qué es?

Un ataque Man-in-the-middle(Mitm) o traducido ataque de "hombre en el medio" es un ataque a la comunicación entre dos puntos donde un intermediario (atacante) desvía esta comunicación a través suya sin que nadie se percate de su presencia, de esta manera tiene el poder de leer o alterar los mensajes entre estos dos puntos.

Este tipo de ataque se enfoca fundamentalmente a redes LAN, abusando del protocolo ARP. El ataque se produce conectándose a la red privada y enviando mensajes ARP con las direcciones MAC falseadas. Así modificamos las tablas ARP tanto de la puerta de enlace como de la máquina víctima: al primero le hacemos creer que somos la víctima y al segundo que somos la puerta de enlace, de modo que todo el tráfico entre las dos máquinas pasa por nosotros. A pesar de que ARP es el protocolo más usado para ataques MITM, también se pueden usar otros como DHCP, ICMP o DNS (DNS spoofing), siendo este último el segundo más utilizado y ya dirigido a ataques en Internet (normalmente para realizar phishing).

¿Cómo protegerse?

Para saber cómo protegerse de este tipo de ataques hay que comprender que el tráfico interceptado no podrá ser leído si utilizamos algún tipo de cifrado (a menos que sea un cifrado muy simple y pueda ser roto). De este modo en Internet tenemos el protocolo HTTPS, el cual se sustenta sobre el algoritmo de cifrado SSL. SSL utiliza un sistema de claves asimétricas, generando de manera "aleatoria" un par de claves pública/privada para cada conexión. Así, aunque el atacante consiga interceptar nuestro tráfico no podrá descifrarlo al desconocer la clave privada del receptor, manteniendo a salvo nuestras comunicaciones.

También hay que prestar atención a la hora de navegar en ciertas webs a las que suministramos información sensible (datos personales, números de cuenta bancaria, etc) por si hubieran sido suplantadas. Para cercionarnos solo debemos mirar a la izquierda de la barra de direcciones del navegador, donde deberá aparecer tanto el candado de HTTPS como una validación del certificado SSL expedido a dicha página web.

Por último y no por ello menos importante, debemos mantener actualizados nuestros equipos, en concreto los navegadores, asegurándonos así que contamos con las últimas implementaciones en seguridad (como HSTS), dificultando así la tarea del atacante.